MS Exchange Server 보안 취약점 주의 권고 (Update. 22-10-06 11:00)(22.10.06)

2022-10-05 : 해결방안 내용 추가 및 수정

□ 개요

o MS Exchange Server에서 원격 코드 실행이 가능한 취약점이 발견되어 이용자들의 주의 당부 및 보안 설정 권고

□ 설명

o Microsoft Exchange Server에서 발생하는 SSRF(Server-Side Request Forgery) 취약점(CVE-2022-41040)

o Microsoft Exchange Server에서 발생하는 원격 코드 실행 취약점(CVE-2022-41082)

□ 영향을 받는 제품

o Microsoft Exchange Server 2013, 2016 및 2019

※ On-premise 환경 사용자의 경우 조치가 필요하며, Microsoft Exchange Online 사용자는 별도 조치 불필요

□ 해결 방안

* 해당 공지는 참고사이트[1]가 지속적으로 업데이트되고 있으니 반드시 최신버전을 확인하여 조치하는 것을 권장

※ (MS 공지) 보안 업데이트 관련 이슈 한글 번역본 링크 : https://sway.office.com/xpKKqTbYCTAD7B54

o Microsoft Exchange Server 2016 및 2019에서 *Exchange Emergency Mitigation Service(EEMS)가 활성화된 사용자는 취약점 완화 정책이 자동으로 적용

* 사이버 위협으로부터 Exchange Server를 보호하기 위해 MS에서 제공하는 서비스로 상세 내용은 참고사이트 [2] 참고

o MS에서 배포한 취약점 완화 스크립트(EOMTv2) 다운로드 및 실행

※ 참고사이트 [3] 내 요구사항 확인 후 EOMTv2.ps1을 다운로드하여 실행

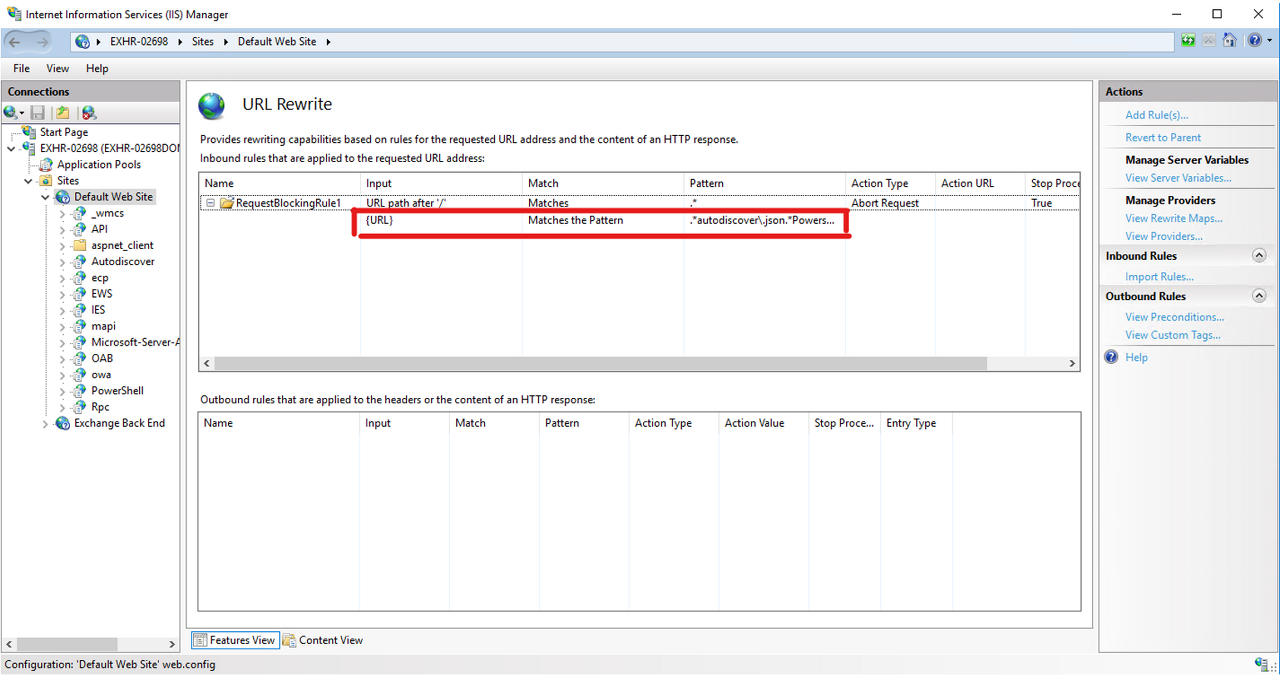

o IIS Manager를 통해 차단 룰 적용

1. IIS Manager -> Default Web Site -> Autodiscover -> URL Rewrite를 클릭

2. Actions 창에서 Add Rules 클릭

3. Request blocking을 선택하고 OK 버튼 클릭

4. Pattern (URL Path) 항목에 “.*autodiscover\.json.*Powershell.*” 문자열 입력(쌍따옴표 제외)

5. Using 항목에 Reguler Expressions 선택

6. How to block 항목에 Abort Request 선택

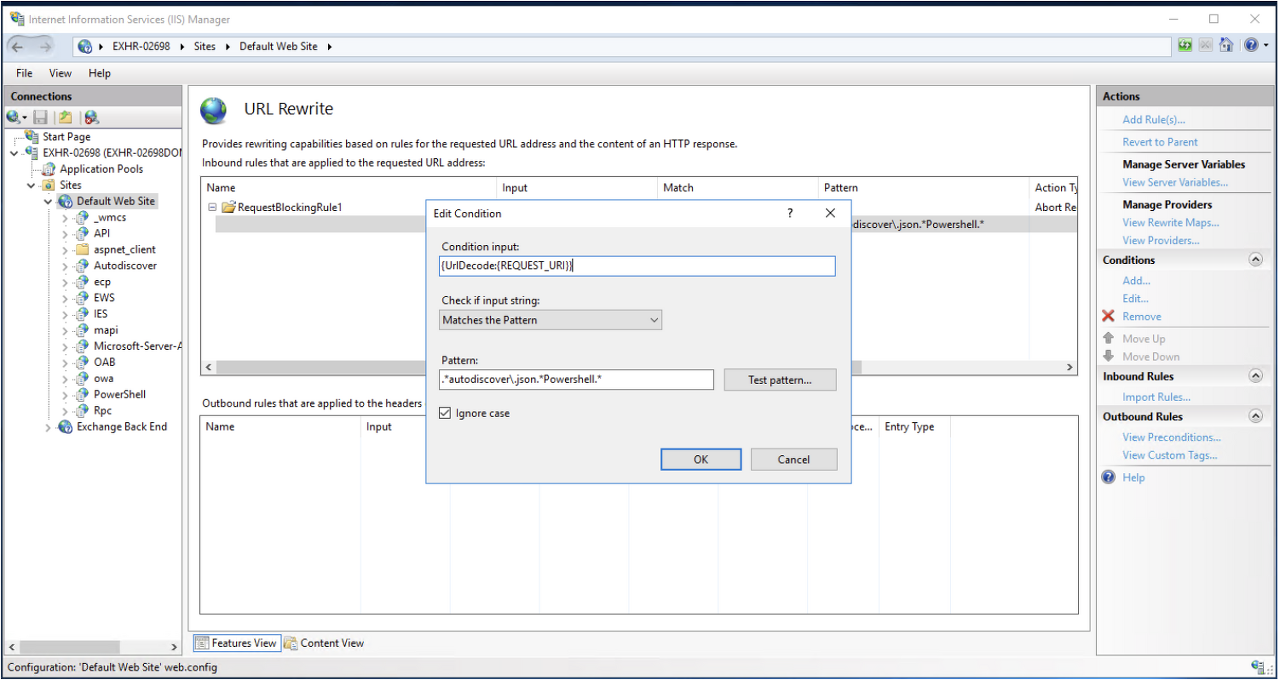

7. 룰을 펼쳐 “.*autodiscover\.json.*Powershell.*” 패턴이 적용된 룰을 선택 후 Conditions 창 아래 Edit 클릭

8. Condition Input에 {URL}을 {UrlDecode:{REQUEST_URI}}로 변경

o non-admin 사용자에 대한 원격 파워쉘 접근 차단

※ 참고사이트 [4]를 참고하여 사용자에 대한 접근 제어 적용

□ 기타 문의사항

o 한국인터넷진흥원 인터넷침해대응센터: 국번없이 118

[참고사이트]

[1] https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/

[2] https://techcommunity.microsoft.com/t5/exchange-team-blog/new-security-feature-in-september-2021-cumulative-update-for/ba-p/2783155

[3] https://microsoft.github.io/CSS-Exchange/Security/EOMTv2/

[4] https://learn.microsoft.com/en-us/powershell/exchange/control-remote-powershell-access-to-exchange-servers?view=exchange-ps&viewFallbackFrom=exchange-ps%22%20%5Cl%20%22use-the-exchange-management-shell-to-enable-or-disable-remote-powershell-access-for-a-user

'보안권고문&뉴스 > 보안권고문' 카테고리의 다른 글

| Cisco 제품 보안 업데이트 권고(22.10.07) (0) | 2022.10.07 |

|---|---|

| IT, 언론 업계 등 종사자 대상 해킹 위협 증가에 따른 보안강화 권고(22.10.07) (0) | 2022.10.07 |

| Cisco 제품 보안 업데이트 권고(22.10.04) (0) | 2022.10.04 |

| MS Exchange Server 보안 취약점 주의 권고(22.09.30) (0) | 2022.10.02 |

| Mozilla 제품 보안 업데이트 권고(22.09.27) (0) | 2022.09.27 |