중국 정부 지원 해커와 관련된 새로운 Flagpro 악성코드(21.12.29)

1.개요

Flagpro는 공격 초기 단계에서 대상의 환경을 조사하고 2단계 악성코드를 다운로드하여 실행하는 데 사용됩니다. Flagpro를 이용한 공격 사례는 스피어 피싱 이메일로 시작됩니다. 메시지가 대상 조직에 맞게 조정됩니다. 타겟의 비즈니스 파트너와 이메일 통신으로 위장합니다. 공격자가 공격하기 전에 목표물을 더 깊이 조사한다는 것을 의미합니다.

공격자는 비밀번호로 보호된 아카이브 파일(ZIP, RAR)을 이메일에 첨부하고 메시지에 비밀번호를 기록합니다. 아카이브된 파일에는 xlsm 형식의 파일이 포함되어 있으며 악성 매크로가 포함되어 있습니다. 사용자가 매크로를 활성화하면 맬웨어가 삭제됩니다. 또한 xlsm 파일의 내용을 대상에 맞게 조정합니다.

매크로가 실행된 후 시작 디렉토리에 EXE 파일을 생성합니다. 시스템이 실행되면 시작 디렉토리에 저장되어 있던 Flagpro가 실행됩니다.

Flagpro는 C&C 서버와 통신하여 서버에서 실행 명령을 받거나 Flagpro가 2단계 악성코드를 다운로드하여 실행합니다. 공격자는 대상의 환경이 2단계 악성코드 실행에 적합한지 여부를 확인합니다. 대상을 공격하기로 결정하면 다른 멀웨어 샘플이 다운로드되어 실행됩니다.

도구 다운로드 및 실행과 관련하여 Flagpro는 다운로드한 파일을 "%Temp%\~MY[0-9A-F].tmp" 경로에 먼저 저장합니다. 그러면 Flagpro는 저장 파일 이름에 확장자 ".exe"를 추가하고 파일을 실행합니다.

Flagpro v1.0의 구현에서, Flagpro가 외부 사이트에 접근할 때 “Windows セキュリティ”라는 대화상자가 표시되면, Flagpro는 자동으로 확인 버튼을 클릭하여 대화상자를 닫습니다. 이 처리는 대화 상자가 중국어와 영어로 작성된 경우에도 작동합니다. 대상이 일본, 대만 및 영어권 국가임을 나타낼 수 있습니다. Flagpro v2.0은 확인 버튼을 클릭하기 전에 추가 기능으로 사용자 이름과 비밀번호가 모두 대화 상자에 채워져 있는지 확인합니다.

Flagpro v2.0에는 또 다른 새로운 기능이 있습니다. Flagpro가 외부 사이트에 접근할 때 대화 제목이 "Internet Explorer [7-11]"("Internet Explorer" 뒤의 숫자는 사용자 사용자 버전에 따라 다름)인 경우 Flagpro는 WM_CLOSE 메시지를 보내 대화를 닫습니다.

Flagpro v2.0에서는 편리한 난독화 기술로 중요한 것을 숨기기 위해 아래 그림과 같은 코드를 반복적으로 삽입합니다.

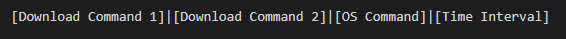

C&C 서버에서 수신된 명령은 Base64로 인코딩됩니다. 다음 형식은 Flagpro v2.0에 대한 디코딩된 명령입니다.

다운로드 명령 필드는 다음과 같은 두 개의 플래그(Exec 및 Yes)와 URL 경로로 구성됩니다.

첫 번째 문자열 "Exec"은 작업 플래그입니다. 명령의 두 다운로드 명령 필드에 모두 포함되어 있지 않으면 Flagpro는 다운로드, OS 명령 실행, 인증 정보 수집 등과 같은 주요 프로세스를 실행하지 않습니다. 다음 문자열 "Yes"는 실행 플래그입니다. 다운로드 명령 필드에 "ExecYes"가 있으면 Flagpro가 파일을 다운로드하여 실행합니다. 위 이미지와 같이 명령어가 “Exec/malware.html”인 경우 플래그프로는 파일만 다운로드 합니다. 다음 이미지는 수신된 명령의 실제 예입니다.

Flagpro v1.0 및 v2.0에 대한 C&C 서버 연결 처리는 Internet Explorer의 COM 개체를 사용합니다. Flagpro는 HTTP를 사용하여 C&C 서버와 통신합니다. Flagpro는 명령 요청, OS 명령 실행 결과 전송 또는 수집된 인증 정보를 전송할 때 특정 URL 경로 및 쿼리를 사용하여 C&C 서버에 액세스합니다. Base64로 데이터를 인코딩하여 C&C 서버로 보내는 방식을 사용합니다. 다음 표는 Flagpro의 활동과 URL 경로 및 쿼리 간의 관계를 보여줍니다.

| Related activities | URL paths and queries |

| Request command | /index.html |

| Send result of OS command execution | /index.htmld?flag=[Encoded Data] |

| Send authentication information | /index.htmld?flagpro=[Encoded Data] |

Flagpro는 도구를 다운로드할 때 서버에 있는 파일 이름을 사용하기 때문에 특정 URL 경로가 없습니다. 다음 이미지는 Flagpro v2.0이 C&C 서버에 연결할 때의 트래픽을 보여줍니다.

2.공격 침해지표(IoC) 및 대응

악성 IP & URL

45[.]76.184.227

45[.]32.23.140

139[.]162.87.180

107[.]191.61.40

172[.]104.109.217

org.misecure[.]com

update.centosupdates[.]com

악성 샘플 해시값

54e6ea47eb04634d3e87fd7787e2136ccfbcc80ade34f246a12cf93bab527f6b

e197c583f57e6c560b576278233e3ab050e38aa9424a5d95b172de66f9cfe970

655ca39beb2413803af099879401e6d634942a169d2f57eb30f96154a78b2ad5

840ce62f92fc519cd1a33b62f4b9f92a962b7fb28c12d2f607dec0b520e6a4b2

ba27ae12e6f3c2c87fd2478072dfa2747d368a507c69cd90b653c9e707254a1d

77680fb906476f0d84e15d5032f09108fdef8933bcad0b941c9f375fed0b2c9

e81255ff6e0ed937603748c1442ce9d6588decf6922537037cf3f1a7369a8876

위의 악성 샘플 해시값에 대해 미탐지 부분에 대해 악성분석 요청하였으며, 출처 불분명한 파일 및 메일을 열지 않도록 주의가 필요합니다

3.출처

https://insight-jp.nttsecurity.com/post/102hf3q/flagpro-the-new-malware-used-by-blacktech

Flagpro: The new malware used by BlackTech (via Passle)

This article is a translation of the "標的型攻撃グループBlackTechが使用するマルウェアFlagproについて".---IntroductionBlackTech has been actively attacking, some attack cases a...

insight-jp.nttsecurity.com

'보안권고문&뉴스 > 보안뉴스' 카테고리의 다른 글

| Netgear의 Nighthawk 라우터의 취약점을 이용한 공격(22.01.01) (0) | 2022.01.01 |

|---|---|

| (21.12.31) (0) | 2021.12.31 |

| Babuk 코드에서 파생된 새로운 Rook 랜섬웨어 발견(21.12.27) (0) | 2021.12.27 |

| (21.12.24) (0) | 2021.12.24 |

| 화이자 사칭한 견적 사기 요청 피싱 공격 사례(21.12.22) (0) | 2021.12.22 |