가상화폐와 NFT 커뮤니티 대상으로 한 디스코드 악성코드 캠페인(21.11.26)

1.개요

사이버 범죄자들은 암호 화폐를 사용하여 몸값을 추출할 뿐만 아니라 이제 NFT 및 암호 게임의 급성장하는 시장을 악용하기 위해 맬웨어를 조정하고 있습니다. NFT(Non-fungible token)는 블록체인 기술에 저장된 데이터에 대한 소유권 증명을 제공하는 고유한 토큰을 나타냅니다. 최근 몇 년 동안 NFT는 폭발적인 인기를 얻었고 이제 주류 의식에 진입하기 시작했습니다. 당연히 암호화 공간에서 이러한 증가 추세는 위협 행위자가 악용할 수 있는 새로운 벡터를 열었습니다.

Discord의 새로운 멀웨어 캠페인은 Babadeda 크립터를 사용하여 크립토, NFT 및 DeFi 커뮤니티를 대상으로 하는 멀웨어를 숨깁니다. Babadeda는 무해한 응용 프로그램 설치 프로그램 또는 프로그램으로 보이는 악성 페이로드를 암호화하고 난독화하는 데 사용되는 암호입니다. Babadeda를 이용하여 서명 기반 바이러스 백신 솔루션을 우회할 수 있습니다. 맬웨어 설치 프로그램이 정보 도용자, RAT, 심지어 LockBit 랜섬웨어까지 전달하기 위해 다양한 최근 캠페인에 사용되고 있습니다.

오늘날 NFT 및 암호화 커뮤니티의 대다수는 Discord(그룹 채팅 플랫폼) 채널을 기반으로 합니다. Discord 채널은 공개적으로 액세스할 수 있으며 사용자가 채널 내에서 서로에게 비공개 메시지를 보낼 수 있습니다. 위협 행위자는 피싱 피해자를 위해 이러한 기능을 악용했습니다. 위협 행위자는 사용자에게 새로운 기능 추가 혜택에 대한 액세스 권한을 부여하는 관련 애플리케이션을 다운로드하도록 초대하는 비공개 메시지를 사용자에게 보냅니다. 위협 행위자는 회사 공식 디스코드 채널에 디스코드 봇 계정을 생성했기 때문에 성공적으로 채널 공식 계정을 가장하여 피해자를 유도시킵니다.

아래는 블록체인 기반 PC 게임인 'Mines of Dalarna' 사용자를 대상으로 한 피싱 메시지의 예입니다.

사용자가 메시지 내의 URL을 클릭하면 미끼 사이트로 연결됩니다. 거기에서 사용자는 페이로드와 함께 크립터를 포함하는 악성 설치 프로그램을 다운로드하도록 권장됩니다.

"앱 다운로드"를 클릭하면 사이트가 일반적으로 /downland.php로 이동하여 다운로드 요청을 다른 도메인으로 리다이렉션합니다. 미끼 사이트 중 하나에서 러시아어로 작성된 HTML 개체를 발견했습니다. 위협 행위자가 HTML 개체를 모국어에서 영어로 번역하는 것을 잊었을 가능성이 높기 때문에 위협 행위자의 기원이 러시아어를 사용하는 국가에 있을 수 있음을 시사합니다.

미끼 유도 사이트와 페이로드

| Original Domain | Decoy Domain | Description | IP Resolved | Installer Name |

| openea.io | openseea[.]net openseaio[.]net |

The most popular NFT marketplace | 185.117.2[.]82 | OpenSea-App_v2.1-setup.exe |

| larvalabs.com | larvaslab[.]com larva-labs[.]net |

The creators of CryptoPunks - The most popular PFP NFTs | 185.117.2[.]81 185.117.2[.]82 45.142.182[.]160 |

LarvaLabs-App_v2.1.1-setup.exe |

| boredapeyachtclub.com | boredpeyachtclub[.]com | BAYC - one of the most popular PFP NFTs | 185.117.2[.]4 185.212.130[.]64 |

BAYC-App-v2.1-release.exe |

| Dates Observed | RAT | C2 |

| 11 Nov 2021 - 22 Nov 2021 | remcos | 65.21.127.164[:]4449 |

| 14 Oct 2021 - 22 Oct 2021 | BitRAT | 135.181.6.215[:]7777 |

| 09 Sep 2021 - 14 Oct 2021 | BitRAT | 135.181.140.153[:]7777 |

| 24 Aug 2021 - 07 Sep 2021 | BitRAT | 135.181.140.182[:]7777 |

2021년 7월 24일과 2021년 11월 17일 사이에 생성된 최소 82개의 도메인을 확인했으며 등록 시간 분포는 다음과 같습니다.

Babadada Crypter의 기술적 분석

모두 동일한 기본 실행 흐름을 포함합니다. 크립터를 조사하는 동안 위협 행위자가 탐지를 피하기 위해 합법적인 애플리케이션 내부에 악의적인 의도를 숨기는 방식을 사용하였습니다. 크립터에 구현된 회피 기술의 복잡성을 이용하였습니다.

악성 파일 설치

일단 다운로드 및 실행되면 악성 설치 프로그램은 압축 파일을 다음 디렉터리 경로 중 하나에 있는 합법적인 이름으로 새로 생성된 폴더에 복사합니다.

C:\Users\<user>\AppData\Roaming\

C:\Users\<user>\AppData\Local\

악성 파일은 다른 많은 오픈 소스 또는 무료 애플리케이션 관련 파일과 함께 복사됩니다. 언뜻보기에는 디렉토리 내의 파일이 합법적인 것처럼 보일 수 있으나 일부 파일이 의심스럽고 검사해야 함을 알 수 있습니다.

암호화 실행

언급된 파일을 삭제한 후 설치 프로그램은 기본 실행 파일을 통해 실행을 시작합니다. 이 시점에서 일부 변종에는 사용자가 메시지와 상호 작용할 때까지 실행을 중지하는 가짜 오류 메시지가 표시됩니다. 이 가짜 메시지는 보안 솔루션 회피 기법으로 사용될 수 있습니다. 또는 백그라운드에서 악성 실행을 조용히 계속하는 경우에도 응용 프로그램이 실행되지 않은 것으로 사용자를 속이는 역할을 할 수 있습니다.

두 가지 다른 변형을 분석하여 이 메시지 상자의 구현을 볼 수 있습니다. 아래 그림에서 볼 수 있듯이 함수의 코드는 실제 DLL 로딩 코드에 비해 훨씬 길다. 그 행위자는 분석가를 혼란스럽게 하고 실제 의도를 난독화하며 바이러스 백신 솔루션이 탐지하기 어렵게 만들기 위해 합법적인 애플리케이션 코드에 자신의 행동을 삽입했기 때문입니다.

SHELLCODE의 로더 DLL

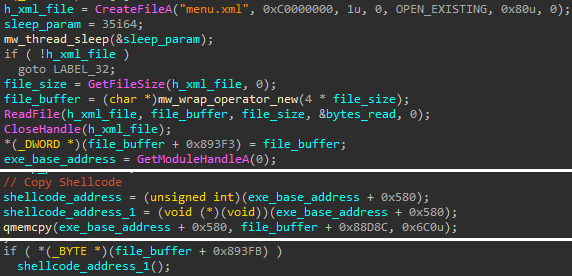

위협 행위자는 일반적으로 XML 또는 PDF 파일과 같은 추가 파일에 다음 실행 단계를 포함합니다. JavaScript, 텍스트 및 PNG와 같은 추가 파일 형식도 관찰했습니다. 위협 행위자가 다른 합법적인 코드에 악성 코드를 삽입합니다. 멀웨어의 활동을 명확하게 보여주기 위해 관련 섹션을 추출했습니다.

악성 로직은 추가 파일을 읽고 kernel32!Sleep을 35초 동안 호출하는 것으로 시작합니다. 다음으로 이 전체 파일을 메모리에 로드하고 구문 분석 작업을 시작합니다. 파일에서 구문 분석되는 첫 번째 조각은 미리 계산된 오프셋(이 경우 0x88D8C이고 오프셋 0x1600에서 실행 파일을 덮어씁니다)에 있는 쉘코드입니다.

실행 가능한 .text 섹션의 특성은 RWE(Read-Write-Execute)로 구성됩니다. 이렇게 하면 액터가 쉘코드를 복사하고 실행을 전송하기 위해 VirtualAlloc 또는 VirtualProtect를 사용할 필요가 없습니다. 이러한 기능은 보안 솔루션에 의해 고도로 모니터링되므로 회피에 도움이 됩니다. 쉘코드가 실행 파일에 복사되면 DLL은 쉘코드의 진입점(shellcode_address)을 호출합니다. 크립터가 지속성을 설치하도록 구성된 경우 로더 DLL은 이 작업을 처리할 다른 DLL(압축 파일에서)을 로드하는 새 스레드를 실행합니다.

새로 로드된 DLL은 다음 논리 중 하나 또는 둘 모두를 사용하여 지속성을 구현합니다.

- 크립터의 주요 실행 파일을 실행하는 시작 폴더에 .lnk 파일을 작성합니다.

- Crypter의 주요 실행 파일을 실행하는 레지스트리 Run 키를 작성합니다.

셸코드 해독

Decryption 셸코드에는 세 가지 주요 작업이 있습니다. 먼저 로더 셸코드와 페이로드를 추출한 다음 해독하고 마지막으로 해독된 로더 셸코드로 실행을 전송합니다.

암호 해독 쉘코드는 6개 이상의 동일한 바이트 시퀀스를 검색하여 구성 구조를 동적으로 찾는 것으로 시작합니다. 이 구성은 로더 셸코드와 최종 페이로드에 대한 포인터를 보유합니다. 이들은 암호화되어 XML 내에서 분할됩니다.

XML 파일 내부의 구성을 식별할 수 있습니다.

이 구성을 사용하면 맬웨어가 각 청크를 반복하여 복사하고 표시된 복호화 키를 사용하여 복호화합니다. 그런 다음, 쉘코드는 두 개의 DWORD 자리 표시자, 0xBABADEDA 및 0xDEADBEAF를 검색합니다. 첫 번째 자리 표시자를 해독된 페이로드의 주소로 바꾸고 후자를 페이로드 크기로 바꿉니다. 이 데이터는 다음 단계인 로더 쉘코드에서 사용됩니다.

로더 쉘코드

로더 쉘코드의 목적은 현재 실행 중인 프로세스(자체) 내에 해독된 페이로드를 주입하는 것입니다. 로딩 메커니즘을 초기화, 주입 및 수정의 세 단계로 나눌 수 있습니다.

초기화를 시작하기 위해 Loader는 먼저 플레이스홀더의 주소에 따라 복호화된 페이로드 주소와 페이로드 크기를 저장합니다. 다음으로 페이로드의 PE 헤더를 구문 분석하여 현재 실행 파일의 기본 주소에 따라 이미지 크기와 진입점을 추출합니다. Loader는 현재 실행 파일의 기본 주소와 나중에 사용할 LDR_DATA_TABLE_ENTRY를 찾기 위해 _PEB 구조를 구문 분석합니다. 마지막으로 미리 계산된 해시 값(이 경우 0xF1C25B45)을 사용하여 VirtualProtect 기능을 동적으로 로드합니다.

로더는 현재 PE를 최종 페이로드의 PE로 덮어씁니다. 현재 실행 파일의 기본 주소에 따라 PE 헤더와 각 섹션을 복사하여 수행합니다.

이전 바이트가 지워지면 로더는 IMAGE_SECTION_HEADER에 따라 새 PE 헤더를 기본 주소에 복사하고 각 섹션을 관련 위치에 복사합니다.

마지막 단계는 새로 주입된 PE의 가져오기 주소 테이블과 재배치 테이블을 수정하는 역할을 합니다.

mw_construct_IAT

- GetModuleHandleA, LoadLibraryA 및 GetProcAddress 함수를 해시로 로드합니다(각각 0x9FE4FCE1, 0x85557334 및 0xF23B576D).

- 새 PE의 IAT를 반복합니다.

- 각 함수를 로드하고 해당 주소를 업데이트합니다.

mw_construct_RELOC

- 이전 이미지 베이스와 현재 베이스 사이의 델타를 계산합니다.

- 재배치 테이블의 각 항목을 반복합니다.

- 항목 값에 델타를 추가합니다.

가져오기 주소 및 재배치 테이블을 수정하는 것 외에도 로더는 다음 방법을 사용하여 삽입 증거를 제거합니다. 주입된 PE와 일치하도록 LDR 데이터 테이블 항목을 업데이트하고 메모리에서 주입된 PE 헤더를 제거합니다. 이러한 단계는 일치하지 않는 LDR 데이터와 메모리 내 PE를 찾는 메모리 스캐너를 회피하려고 시도합니다. 마지막으로 멀웨어는 원래 명령줄 인수를 사용하여 새로 삽입된 PE의 진입점으로 이동합니다.

위에서 설명한 바와 같이 Babadeda는 매우 위험한 크립터입니다. 신뢰할 수 있는 공격 벡터를 통해 암호 화폐 사용자를 대상으로 하는 것은 배포자에게 빠르게 증가하는 잠재적 희생자 선택권을 제공합니다. 일단 피해자의 컴퓨터에서 복잡한 난독화를 사용하여 알려진 응용 프로그램으로 가장한다는 것은 서명 기반 맬웨어에 효과적으로 의존하는 사람이 Babadeda가 자신의 컴퓨터에 있는지 알 수 없거나 실행을 중지할 방법이 없다는 것을 의미합니다. Babadeda가 제기하는 위협을 완화하려면 대상 장치 메모리를 보호해야 합니다.

2.공격 침해지표(IoC) 및 대응

C2 IP

65.21.127[.]164

135.181.6[.]215

135.181.140[.]153

135.181.140[.]182

가짜 악성 도메인

aave-v3[.]com

abracodabra[.]net

alchemixfi[.]com

apeswaps[.]net

app.sushi-v3[.]com

arbitrums[.]com

artblocks[.]us

astar-network[.]com

avalanche-network[.]com

avax-bridge[.]com

avax-bridge[.]net

avax-network[.]net

avax.wallet-bridge[.]net

avax.wallet-network[.]net

avax.wallet-network[.]org

babydogescoin[.]com

boredpeyachtclub[.]com

bridge-avax[.]com

bridge-avax[.]net

bridge-avax[.]us

c-nft[.]net

casper-network[.]com

compoundfinance[.]net

cryptoblade[.]net

decentralands[.]net

diviprojects[.]com

dydxexchange[.]net

galagamesapp[.]com

hedera[.]run

illuviums[.]com

keep-network[.]net

klimadao[.]net

larva-labs[.]net

larvaslab[.]com

looprings[.]net

luckybuddhaluckyclub[.]com

mangomarkets[.]net

mineofdalarnia[.]net

monstasinfinite[.]net

moonebeam[.]com

near-protocol[.]com

network-avax[.]net

network-avax[.]org

nft-opensee[.]com

olympusdao[.]fund

openseaio[.]net

openseea[.]net

optinism[.]net

polkadot-network[.]com

projectseeds[.]net

악성 HASH

0098b2c38a69132bfde02d329d6c1c6e2b529d32d7b775a2ac78a369c0d10853

0115ba0f26a7b7ca3748699f782538fa761f7be4845a9dc56a679acea7b76cd3

062f019515bff366fcbf49cca3f776c21e2beb81c043a45eea81044a9391fd97

112282b873bdbeb5614fc8658934a99d666ba06c4e2840a21cd4458b426a4cad

120213353ac7bd835086e081fb85dfa4959f11d20466fd05789ded3bff30bb11

1252c9103805e02324d2aecb5219e6a071c77b72477eba961621cb09a2138972

140d9a4a2ec5507edf7db37dcc58f2176a0e704e8f91c28a60a7f3773e85e1aa

14da3566bc9f211528c1824330c46789396447c83c3c830bb91490d873025df8

18c01e1f6e0185752dbf8c9352d74ade56ac40d25ae701d4a5954b74d0c7aeea

196ec622eb7d9420b1c04b3856467abeb3ca565d841f34c3c9a628afc10775c8

214d6681f5d82d4fa43e7a8676935ef01ddab8d0847eb3018530aedffe7ebb55

2e5455e268cf12ebc0213aa5dacb2239358c316dda3ec0f99d0f36074f41fb09

2fc8dedf82997894bb31a0eca96ae3c589863ec9bf4d1e2af0a84f2e9c3ef301

3270599801099d3b5399eb898f79d7b7ec0d728c71d5177244b8110757365ade

39b4dc69dd29011135732a881152f99dc19310cb906b7255a3e9ef367258094d

3c844e66f0dafdced0861a8e2ff54fd762ba170bf5082fb2c38cdbbac5a7fecb

3e52c251dc8683e0f374bcbea27b4b700c05dc39db13336859acbbd32590fe7c

3e6a29c04270a4b62375946fdb4c392a1c9b3f64ef391f85bdd67cb78426889f

44e00bef4b6d3f03a845208b925c129a5fe1b9ef6ed8cd27144c5e94176aaa6e

462f7543326630d209b6433936f0c54f8920d6b5505e88d802ee060320ea8106

4e6eed44594054ea42f9860c1e53744649a319788e2cb7f1f624e435cbdec43d

54391ff27b632a36430889dda51cfa46b694badcae2f0ce952065642c94d89df

6342d9c9e087945651b11cec4903f083a20d31182e0be5b2b6030df0a980ff68

65363debbbb9a691838e823c34807a9770db30c2af616c5574231af2b16d6aef

6e4d56a438062210ba8ca68dee690c1692960ff36936c96586f74ee194e1c821

6f247a74aa62fea0577da869fda841170ce6f1fe0e1b9f3b0d8172d336bb7dc6

71d0c5b5916cc5f91370f42fbfd249795e7c40526ae204becdd20fe453b53e8d

72df0397893e1ac981063fbcc0ad048543ba7143ba824f2bb0aa5dfb61538ce6

7c8242812137aad072fe1cb78d49d01187b869d43ebcfcd87eb590c1bc9f1246

7e827e1981d2ccaec16a5b646976b0d492d555a20b9ba5dd4ba0d605dfcab2f7

86b1cf4e6952db195842809ffd7e88e5fdaca8b2b2c0005e995d34cbe9d157ad

8b9120fc400510de52fb5c6689f403e5c0aaba3ff58e2ee114286c2cf09615b5

8ce8c448b5958da3c59874594de428b783116d8c1cf440ab804633799d88af8e

90faf9b85d96a09cb689be3a52669a58df2e9ea53b150a97d05de641e624f634

95d226710f37a870a338344afac6350b48c5d70c7ac8518c42f694eb0f6aa7c5

9b132e1d883c4f513d4ac3a5735a28a1917cfde837ee4a4b632a66cce5aa8be2

A2545370b390e52376d12776152aff9285b9b3fe6610d2f8dd24b11ccb14c5b3

A2e090192bf0b3b00f5bbef0b81858bc17861fedd82e93f0ab6d60777ca6820e

Af0c213a2cfb62e6a9ce788c3860c627e035401b75df7f60eb64d4f4bc196aa2

B5fe6db30b741f515df94238c8d1a3c51a84fe72f218751c86a254801c3233ee

B6dc8341fd38dacb7a2a38a14a21afbab8e7e3f31f2fd29f0bcd7d4eb83e203c

Bcaaab0cd2178acdf025c7f23f10ab01906a99aca5d07e3a7e261928f8f91695

C21e2be7324afb67f1e5cf9fbc95dc346db2ec62d9d8db7b0da9377a00346f41

C97893d936b5e1203fb926e7ab612ffd488578e9791f07be4a6eabc83645fb5b

Ca70f7b046f5909f0134a1c465fda3794344f45055ba2dfa802623bd326fe5b6

D360daf106314561e9ec57075dd4f544ad52680678a644e186758650a405b765

D548c2e3479c6c7a20ffa8a8402aa00c45aaef24102daf5c94c54a8a6013f370

D76e7a14ab20d3f28de1ecef803d8b1629ed077495db5ec7b7f5828ed33c684e

De644e637da7cd117517b1bb96ee0f58131515013a322366d680f613afa31bc4

E5f55a5ecd7315c9e028738ced66d42852569dd061e15610a054c2121c9ed4d9

E99d32952bda84f32425681229ec544849156e479b7247e3e480f3a23a39c915

F24492ceab91f70c3dd3c5040184dae3bc38804c872ae948ed1ee6906a890b16

Fb04bc486bf7b6574b5b7caf1ed4f1a21e9e7463adf312219f767a58e8fb2be1

Fde7bd78e2085f364e0eb145c77b57b8bfa5bacf6a3e6eaed4b9e3a97c065a80

Fde8ca7c729a25e723a3738a1b5520f29ef2100ba2d9a2739aa30176b039f511

4d02224a7dadfc2d8a1343fdc51e4634a98bd073f867bfd091e667efd112108a

384292cad1c05552ccbd691de48865ce75375f7e601db66b3f5cad0f8f294d6c

5dd0e9ef811c199a06758d65b66d051d3b0057971b021df0928ede727fe17371

E312af68203fd80a2dd86a69460941ce29709424310abffd66fd7323a2b8ef6e

83aa33a24f0751cae8342045071638739981304b37fc036da342f15ccebaf482

C69fd2882bcda2ae6b24235babcc570f31774a45698edbaaea70e1b9d9fd315e

58fba0f609b5363b1fbb792e0b2def924b770b2f57329f383cf691ef5988055e

1a31f5a7bc1c5782ab9e7a401a2a474ee75e571adfa1f7685c13258653e8af7d

2dc6785721bc9369090ce77d47b6b85eb4c9fba88d4c29675b5c98195c653f3c

89d3acf2cfd33516f0aaaf901226c1c8936c33ded480115cbb56b4d11fc0d405

3f3f0c883ada23e33685a015dbd59a08668fa80bf3248b4fbc3b00dac1fb4305

66b5d71b2ae6f7569b050130ccb548785925d4ff14ccfd5fa9738e8b444cbd97

D2fc2159debd0a2222673cdc028c5f88ca5cc6c72f5665d60c5d27806757cff2

8e113203dd97f0f33562db9086b0eadeb5ea1242738abd80ae872ac3552a2599

58b3a4ec25d09191c9f5cb064a4ac4ea35a51cf1dd5e26e5d5bc63662c49c2ce

3fdd54336ae1400d16fd36013844953d8cbfa2982516f3d40ed2a18f58f82609

2b7425ae37127535adf331bdba2e4b126dc7a67890f2974fa95624b06b3ff248

A49d63a099d6499875e6b46268054b63d582303c7eac93a65ff00537ab22f487

D69e8d0678be5a8da741058f0ae2a6f99ffb8e3326ac50fda54336b23a546fc6

E51597f0749cbb7b8b53795383f891158ab7a5af350d803f8bba787ba1d3af87

240e6edb33f1d5578084bd8422792770d3bafea1581b58e45eb6f89a889f41bd

Dd5f6a8a3f255be6e5b8c7402be7059298bcfea15931752e10ea0be59ad08063

3b0cf91645b6ac772fc518bd5d145db4e7750af4e8239cc46734350ddf4595bd

85c2e909efb713bdb2fb402dd380ada3bcc5ff92776ab95cafaeda7e47ea6dc4

94f8745d09bc73fa393b77c944bb7230fc68235fd5049c32c31612eb31747224

Fe828cf68e77f09d903d17e4318e585ca5753b5cc1a8e7fdb081244ee6e29464

36cba5140248916ece6706fee52c892e7284b8c1dde007b273cf8adf1e2565ae

979a0dd895e91925b1664d6e475f5046c1b0243a9999b6d15c96480437ddf931

65a1fe7f19a41fbf7ac6196d5e54900558c948603a86de7e4920129556293723

7c34b54d3dd6d4b36587667cb52201ca8412ec23e0a6d062cceddb703104d0c9

Ca00f9b232a297b1896a96c01b4835cafa0b050d62b6b891b74d6c799e6e6d26

3f6c89a650f439f01b2435425946f5b5eab475da42ee04088fd552bc59644613

Fd274f7faace98d5660ea1a13dd74cade60626bf10cc5e4a66c0c76d8e018ad8

496e1715c87a07b92d9214810bcd3fc6880b88b93246e94ad9421f3434076660

6ff84a220c1f0d6c078de2bc9961dcda11ea21eabebc86576798f5d1a0548e11

3d59fa24db23fb548796b2632a3c94ea6be2c2a64236b470bcbcb5bfc6e1d915

8a217e632ef9f099bae955699c9eb497c6227a642486f64c903a336fdd0f3ac5

03b9c509e7ff704be0431c541a3571360b52edac361b3d9ce627b4e93c53be17

Bbe8ee94ed612d25d1378980dbe529ad018f1a2ed0521c0621f81ae54bc2d516

C885a22bdd7d046c4a616e639cc91dc94cabb972108bdc2d9540fcbe393241d1

1ef9df7881ad13c6865aa6161390df6580eb648c3c05a35db706c7b5d7a238f5

6009bf01b6ede3fd35ef88aee476c1cb77ed32c54fd467b2d6173b59af8510c2

D90f581c543cba58332c5c67e2a464387142e72bb9d6960bcc9dd52ef2a948f4

Db9b014740b96a6b7e277cf456a19260533dadf8b36652d05e374b098c93f63c

Df7f07f9b0c6ff27b0011f3a6daa5ca4b73f554b6a1ed319dce05919c3c4e18c

Dc5ffac866a06926359e00872ce7cc7b85d2ddf09abdc3371ac101be4e7ed46e

98110cbc2802dc27b9d9fe5ba5ceeece06cf3ed93974dfeb1ce26f2b5c43e23c

75837a43d3df5f8ec3117279edcfc255c69be9aaf2eed9d0d3cc98bf3b06ae01

Ae0cd5b88a754affa47410a0fa9d9b38582c21b8e06c32273206fa15551efdb3

Beb4c0c6486545826c2ec5fa5ba44d02abeb20558e55f47c51366523cacdde27

50f424ee3a86842df558da44cc247fd7bd4d1d7bf5439b8732883aa840a9fceb

0bf886695f19c711bd63d145518301270e247830259eb29c83bd0ee135f53ee7

Aa2e234a48e1f19d8dfd1885aa7ea0c73b1d22faee0f3b208dc65762e6ba374d

49caac5d027dadb4db266ac999842ed7ea10b245750f8b31af738b4bfdcc5ade

464f8fc360e64cdf07c837d5911f93b60cb99ee0ff531ffb0422652c7d6124d6

0ef94ff905ef764a4aab4cc90d657dd681b434e13df35c01c6473ee3813dd34e

64b451280c906afb57198e787eaa18780abd3932bc7cf3742a5e58ccb1ccf204

778eb09cac51aa75b6e3c32e78adfe0e9292af40d0f800fb3ae569198945a9ef

5b9e6d9275e9523aa3945be891745442a07b936ee5236e23934250ba3844f65f

17c6f4e45d44bd4c06212139f521976b87ed5a6ddcd0e4e5e978e64dabb3883f

237bc833db8c72cedf0a09bd642567aa31cc74dd6bcfe5b67871f375d617ec85

446736e381fa8942f8d32cb4f2ae8fb6a9245fa0e70b7f7298ee7a5cb6fe9f32

668434940877f747a5d3adc745548bcfdcc881418f02e705204df2ad54a311cb

74b4d14d2d1af6642d5867eb89c277aa02f5e4ac667d87b5aca380f40eabe1bf

C920b2de025019e9a406e9b2f0ac2cbbfc18d65eac15f59ca8921c5fb4bfa240

D25116f1fe5c9a22fcf73c4c7358f93f1ad445bb9a602d18ff69f8fa29d0be0f

E80579baf175626787070bf61f75b4b810eb9d9bdb653972ad40797ee5ff82cc

1ee311c3f24397de3f6671b67a263206e78f8040f5ac2fc0182d0ee171c53228

4b3a396f8230fc87b7fc47aa1d7ed19c78867f3dd43fd570ea93748390be58d5

04595c3111276f02b6dc2ece0778cb5829c086484aeafa24e0aac3d8479deb4b

E2c83783d6ab57ac91d99bfb9d607d0b5537e305661406bbf2347c3af92d3464

676a540a91b9ffb4a18af0f4355561f3579ee4cbbf0740a80e482af92e8cdc07

716ce7fe411f352686b4071074aa96e1456ab7a67445b3cf1c475e18a4e5ac25

Ceba6a7f9a2c25a35090470c6209aefed808786c47194a18415a7898390c20cb

E203345d8120bd6d29e667bbceb92083ebb55e36b21cd22d669aa2f91830a656

79ae89733257378139cf3bdce3a30802818ca1a12bb2343e0b9d0f51f8af1f10

1ae5c809ea8fabce9c699c87416d73ba5ab619accef6deeb26c2c38f39323181

bd8d1264a88d5cdd701a4ee909b70beaec39d216c988b33bfb30f25aee3540ee

1f53d6f4fb02c8663b9d377570953d07c56df297674b7c3847d1697f0e5f8165

b8990f204ca595e23562aa8063fd163651771626ba4acf45890f25315616fc1e

e8a8581cd3594a3937762f90d20ab889e7868bb88e9249f96222bd48643d7dea

| File | SHA256 |

| To install | 99e6b46a1eba6fd60b9568622a2a27b4ae1ac02e55ab8b13709f38455345aaff |

| difserver.exe | 358211210e0bb34dd77073bb0de64bb80723f3434594caf1a95d0ed164ee87a1 |

| libfont-0.6.dll | ce3758d494132e7bef7ea87bb8379bb9f4b0c82768d65881139e1ec1838f236c |

| libxml3.dll | 0ceead2afcdee2a35dfa14e2054806231325dd291f9aa714af44a0495b677efc |

| menu.xml | 080340cb4ced8a16cad2131dc2ac89e1516d0ebe5507d91b3e8fb341bfcfe7d8 |

미탐지된 악성 HASH에 대해 백신 악성코드 요청 진행하였습니다.

3.출처

Discord malware campaign targets crypto and NFT communities

A new malware campaign on Discord uses the Babadeda crypter to hide malware that targets the crypto, NFT, and DeFi communities.

www.bleepingcomputer.com

https://blog.morphisec.com/the-babadeda-crypter-targeting-crypto-nft-defi-communities

The BABADEDA Crypter - an Emerging Crypter targeting the Crypto, NFT, and DeFi communities

Morphisec Labs encountered a new malware called Babadeda targeting cryptocurrency enthusiasts through Discord. We reveal how it can be stopped.

blog.morphisec.com

'보안권고문&뉴스 > 보안뉴스' 카테고리의 다른 글

| ScarCruft(APT 37)그룹, Chinotto 멀웨어를 이용한 북한관련 언론인 및 정부기관 공격(21.11.30) (0) | 2021.11.30 |

|---|---|

| 지속적인 사이버공격에 타격을 입은 이케아 이메일 시스템(21.11.29) (0) | 2021.11.29 |

| 트로이 목마에 의한 정보탈취로 안드로이드 기기 900만대 이상 정보탈취(21.11.25) (0) | 2021.11.25 |

| RATDispenser: RAT를 은밀히 배포하는 JavaScript 로더(21.11.24) (0) | 2021.11.24 |

| 마이크로 소프트, Exchange 서버의 취약점 패치 촉구(21.11.23) (0) | 2021.11.23 |