악성 Telegram 설치 프로그램을 통해 배포되는 Purple Fox 멀웨어(22.01.04)

1.개요

악성 Telegram 설치 프로그램은 Purple Fox 악성 코드를 배포하여 감염된 장치에 추가 악성 페이로드를 설치합니다. 공격을 여러 개의 작은 파일로 분리하여 공격의 대부분을 레이더 하에 둘 수 있었으며, 대부분은 AV 엔진에 의한 탐지율이 매우 낮았으며 최종 단계는 Purple Fox 루트킷 감염으로 이어졌습니다.

설치 프로그램은 "Telegram Desktop.exe"라는 컴파일된 AutoIt 스크립트로, 실제 Telegram 설치 프로그램과 악성 다운로더의 두 파일을 삭제합니다. 다운로더와 함께 드롭된 합법적인 Telegram 설치 프로그램은 실행되지 않지만 AutoIT 프로그램은 다운로더(TextInputh.exe)를 실행합니다.

이 AutoIt 스크립트는 C:\Users\Username\AppData\Local\Temp\ 아래에 "TextInputh"라는 새 폴더를 만들고 합법적인 Telegram 설치 프로그램과 악성 다운로더를 드롭하는 공격의 첫 번째 단계입니다. 다운로더와 함께 드롭된 합법적인 Telegram 설치 프로그램은 실행되지 않지만 AutoIT 프로그램은 다운로더(TextInputh.exe)를 실행합니다.

TextInputh.exe가 실행되면 C:\Users\Public\Videos\ 디렉토리 아래에 "1640618495"라는 새 폴더가 생성됩니다. TextInputh.exe 파일은 다음 공격 단계를 위한 다운로더로 사용됩니다. C&C 서버에 접속하여 새로 생성된 폴더에 두 개의 파일을 다운로드합니다.

- 1.rar – 다음 단계를 위한 파일을 포함합니다.

- 7zz.exe – 합법적인 7z 아카이버

7zz.exe는 다음 파일이 포함된 1.rar를 아카이브 해제하는 데 사용됩니다.

다음으로 TextInputh.exe는 다음 작업을 수행합니다.

- "360.dll" 이름의 360.tct, rundll3222.exe 및 svchost.txt를 ProgramData 폴더에 복사합니다.

- "ojbk.exe -a" 명령줄로 ojbk.exe를 실행합니다.

- 1.rar 및 7zz.exe를 삭제하고 프로세스를 종료합니다.

"-a" 인수와 함께 실행될 때 이 파일은 악성 360.dll 파일을 반사적으로 로드하는 데에만 사용됩니다.

이 DLL은 삭제된 svchost.txt 파일을 읽는 역할을 합니다. 그런 다음 새 HKEY_LOCAL_MACHINE\SYSTEM\Select\MarkTime 레지스트리 키가 생성되며, 그 값은 svchost.exe의 현재 시간과 같으며 svchost.txt 페이로드가 실행됩니다.

공격 흐름이 계속되면서 이 파일에는 360.dll이 실행하는 악성 페이로드의 다음 단계에 대한 바이트 코드가 포함된 것으로 보입니다. svchost.txt의 첫 번째 작업으로 HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\360safe.exe\Path 레지스트리 키가 있는지 확인합니다. 레지스트리 키가 발견되면 공격 흐름은 다음 단계로 이동하기 전에 추가 단계를 수행합니다.

이 공격은 ProgramData 폴더에 5개의 파일을 추가로 떨어뜨립니다.

- Calldriver.exe – 이 파일은 360 AV의 시작을 종료하고 차단하는 데 사용됩니다.

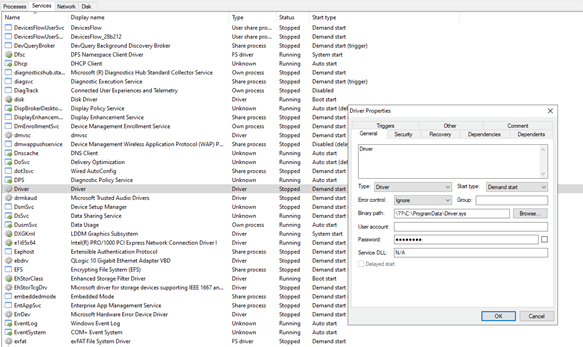

- Driver.sys – 이 파일을 드롭한 후 감염된 PC에서 "Driver"라는 새 시스템 드라이버 서비스가 생성되어 시작되고 ProgramData 폴더에 bmd.txt가 생성됩니다.

System Driver Service - dll.dll – UAC 우회 후에 실행됩니다. svchost.txt에서 사용하는 UAC 우회 기술은 "CMSTPLUA COM 인터페이스를 사용하는 UAC 우회"이며 여기에 잘 설명되어 있습니다. 이 기술은 LockBit 및 BlackMatter 랜섬웨어 작성자가 일반적으로 사용합니다. dll.dll은 "C:\ProgramData\dll.dll, luohua" 명령줄로 실행됩니다.

- kill.bat – 파일 삭제가 끝난 후 실행되는 배치 스크립트

Kill.bat - speedmem2.hg - SQLite 파일

이 모든 파일이 함께 작동하여 커널 공간에서 360 AV 프로세스의 시작을 차단하고 차단하므로 다음 단계의 공격 도구(이 경우에는 퍼플 폭스 루트킷)가 탐지되지 않고 실행될 수 있습니다.

파일 드롭 및 실행 후 페이로드는 다음 단계인 C&C 통신으로 이동합니다. 위에서 언급했듯이 HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\360safe.exe\Path 레지스트리 키를 찾을 수 없는 경우 흐름은 이 단계로 건너뜁니다. 먼저 하드코딩된 C&C 주소가 뮤텍스로 추가됩니다. 다음과 같은 피해자 정보를 수집합니다.

- 호스트 이름

- CPU – HKLM\HARDWARE\DESCRIPTION\System\CentralProcessor\0\ ~MHz 레지스트리 키 값 검색

- 메모리 상태

- 드라이브 유형

- 프로세서 유형 – GetNativeSystemInfo를 호출하고 wProcessorArchitecture 값을 확인

다음으로, 악성코드는 피해자의 PC에서 다음 프로세스가 실행되고 있는지 확인합니다.

- 360tray.exe – 360 토털 시큐리티

- 360sd.exe - 360 토털 시큐리티

- kxetray.exe - Kingsoft 인터넷 시큐리티

- KSafeTray.exe - Kingsoft Internet Security

- QQPCRTP.exe - 텐센트

- HipsTray.exe - HeroBravo 시스템 진단

- BaiduSd.exe-Baidu 안티 바이러스

- BaiduSafeTray.exe-바이두 안티 바이러스

- KvMonXP.exe - Jiangmin 안티 바이러스

- RavMonD.exe - 떠오르는 안티바이러스

- QUHLPSVC.EXE - 빠른 치료 안티 바이러스

- mssecess.exe – 마이크로소프트 MSE

- cfp.exe – COMODO 인터넷 시큐리티

- SPIDer.exe

- acs.exe

- V3Svc.exe - AhnLab V3 인터넷 시큐리티

- AYAgent.aye - ALYac 소프트웨어

- avgwdsvc.exe - AVG Internet Security

- f-secure.exe - F‑Secure 안티 바이러스

- avp.exe - 카스퍼스키 안티 바이러스

- Mcshield.exe – McAfee 안티 바이러스

- egui.exe - ESET Smart Security

- knsdtray.exe

- TBMSRV.exe - Trend Micro Internet Security

- avcenter.exe - Avira 바이러스 백신

- ashDisp.exe – Avast 안티 바이러스

- rtvscan.exe - 시만텍 안티 바이러스

- remupd.exe - 팬더 소프트웨어

- vsserv.exe - Bitdefender Total Security

- PSafeSysTray.exe - PSafe 시스템 트레이

- ad-watch.exe

- K7TSecurity.exe - K7Security 제품군

- UnThreat.exe - UnThreat 안티 바이러스

어떤 보안 제품이 실행되고 있는지를 포함하여 수집된 모든 정보가 C&C 서버로 전송됩니다.

Purple Fox는 msi.dll 함수인 'MsiInstallProductA'를 사용하여 페이로드를 다운로드하고 실행합니다. 페이로드는 32비트 및 64비트 버전을 포함하여 암호화된 셸코드가 포함된 .msi 파일입니다. 실행되면 시스템은 'PendingFileRenameOperations' 레지스트리로 다시 시작되어 구성 요소의 이름을 바꿉니다. Purple Fox 루트킷은 hxxp://144.48.243[.]79:17674/C558B828.Png에서 다운로드됩니다.

이 DLL은 다음 세 가지 레지스트리 키를 0으로 설정하여 UAC를 비활성화하는 데만 사용됩니다.

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\ConsentPromptBehaviorAdmin

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\EnableLUA

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\PromptOnSecureDesktop

커널 공간에서 360 AV 프로세스의 시작을 종료하고 차단하는 데 사용됩니다. 동일한 공격 체인을 사용하여 동일한 Purple Fox 루트킷 버전을 제공하는 다수의 악성 설치 프로그램을 발견했습니다. 일부는 이메일을 통해 전달된 것으로 보이며 다른 일부는 피싱 웹사이트에서 다운로드한 것으로 보입니다. 이 공격의 특징으로는 모든 단계가 전체 파일 세트 없이는 쓸모가 없는 다른 파일로 분리된다는 것입니다. 이는 공격자가 AV 탐지로부터 자신의 파일을 보호하여 피해자측에서 쉽게 탐지하기 어렵습니다.

2.공격 침해지표(IoC) 및 대응

악성 해시값 샘플

41769d751fa735f253e96a02d0cccadfec8c7298666a4caa5c9f90aaa826ecd1 - Telegram Desktop.exe

BAE1270981C0A2D595677A7A1FEFE8087B07FFEA061571D97B5CD4C0E3EDB6E0 - TextInputh.exe

af8eef9df6c1f5645c95d0e991d8f526fbfb9a368eee9ba0b931c0c3df247e41 – legitimate telegram installer

797a8063ff952a6445c7a32b72bd7cd6837a3a942bbef01fc81ff955e32e7d0c - 1.rar

07ad4b984f288304003b080dd013784685181de4353a0b70a0247f96e535bd56 – 7zz.exe

26487eff7cb8858d1b76308e76dfe4f5d250724bbc7e18e69a524375cee11fe4 - 360.tct

b5128b709e21c2a4197fcd80b072e7341ccb335a5decbb52ef4cee2b63ad0b3e - ojbk.exe

405f03534be8b45185695f68deb47d4daf04dcd6df9d351ca6831d3721b1efc4 - rundll3222.exe – legitimate rundll32.exe

0937955FD23589B0E2124AFEEC54E916 - svchost.txt

e2c463ac2d147e52b5a53c9c4dea35060783c85260eaac98d0aaeed2d5f5c838 - Calldriver.exe

638fa26aea7fe6ebefe398818b09277d01c4521a966ff39b77035b04c058df60 - Driver.sys

4bdfa7aa1142deba5c6be1d71c3bc91da10c24e4a50296ee87bf2b96c731b7fa – dll.dll

24BCBB228662B91C6A7BBBCB7D959E56 – kill.bat

599DBAFA6ABFAF0D51E15AEB79E93336 - speedmem2.hg

C&C IP 및 URL

193.164.223[.]77

144.48.243[.]79

hxxp://193.164.223[.]77:7456/h?=1640618495 – contains 1.rar file

hxxp://193.164.223[.]77:7456/77 – contain 7zz.exe file

hxxp://144.48.243[.]79:17674/C558B828.Png – Purple Fox Rootkit

해당 악성 해시 샘플값과 C&C IP 및 URL에 대해 정상차단 유무를 확인이 필요합니다.

3.출처

https://blog.minerva-labs.com/malicious-telegram-installer-drops-purple-fox-rootkit

Malicious Telegram Installer Drops Purple Fox Rootkit

A new malware which drops a Purple Fox rootkit is spreading through a malicious Telegram installer.

blog.minerva-labs.com

'보안권고문&뉴스 > 보안뉴스' 카테고리의 다른 글

| (22.01.06) (0) | 2022.01.06 |

|---|---|

| (22.01.05) (0) | 2022.01.05 |

| iLOBleed 루트킷, HP 엔터프라이즈 서버 대상 데이터 삭제 공격(22.01.03) (0) | 2022.01.03 |

| Netgear의 Nighthawk 라우터의 취약점을 이용한 공격(22.01.01) (0) | 2022.01.01 |

| (21.12.31) (0) | 2021.12.31 |